Na Evropu a země bývalého Sovětského svazu útočil komplexní virus

I když se útoky objevily také v západní Evropě a Severní Americe, většina z nich byla detekována zejména na území východní Evropy, střední Asie a zemí bývalého Sovětského svazu. Nejvíce infikovaných strojů bylo prozatím objeveno v Rusku, Kazachstánu a Belgii. Značné množství jich ale bylo zaznamenáno také v zemích, jako jsou Indie, Írán či Afghánistán. Česká republika podle dostupných informací nebyla zásadním centrem zájmu útočníků.

Malware Rocra cílil především na diplomatické, státní a vědecké cíle. Získával data týkající se energetiky, ropného průmyslu, jaderných programů, leteckého průmyslu a provozu a obchodních činností. Hlavním cílem bylo získávat citlivé dokumenty z jednotlivých organizací, například údaje k přístupu do dalších utajovaných počítačových systémů, geopolitická data a také údaje z osobních mobilních zařízení. Ukradeny byly rovněž konfigurace síťových prvků, zejména routerů a switchů od společnosti Cisco.

Cílem útoky podle všeho byly i významné evropské instituce. Kaspersky Lab totiž zjistila, že útočníci získávali data z různých kryptografických systémů. Jedním z nich byl Acid Cryptofiler, který používá NATO, Evropská unie, Evropský parlament a Evropská komise.

Útoky z rusky mluvících zemí

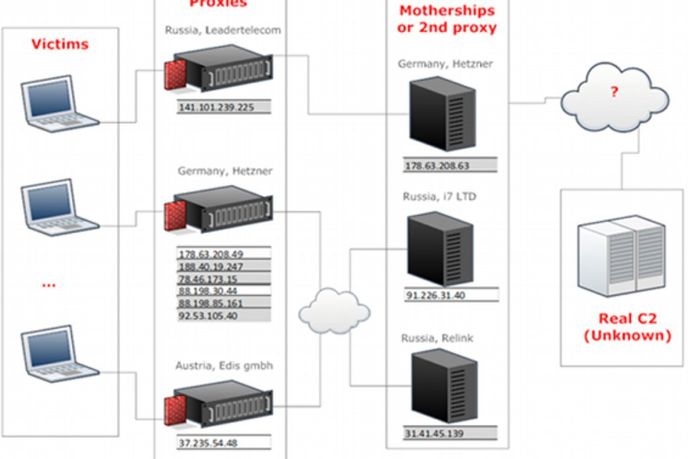

Operace Red October měla být, stejně jako Stuxnet a Flame, finančně hodně náročná. „Jednoznačně to je finančně velice nákladný projekt. Musel stát hromadu peněz,“ říká v rozhovoru pro E15.cz Vitalij Kamluk z výzkumného a analytického týmu Kaspersky Lab, který za objevením viru Rocra stál. Útočníci ke kontrole sítě nakažených strojů vytvořili více než 60 domén a kontrolní servery hostovaly v několika zemích, zejména v Německu a Rusku.

„Žádné spojení se Stuxnetem a Flamem jsme nicméně nenašli,“ tvrdí Kamluk. Jeho společnost zjistila, že původní škodlivé dokumenty vznikly mezi čínskými hackery. To však ještě neukazuje na jejich vinu. „Na čínský původ útočníků to sice ukazuje, ale prakticky kdokoliv mohl tyto dokumenty získat a začít na nich stavět,“ tvrdí ruský bezpečnostní odborník. „Naše analýzy ukazují, že se s největší pravděpodobností jedná o rusky mluvící útočníky,“ dodává a říká, že prozatím neví, ze které z rusky mluvících zemí mohou být.

Zatímco v případě Stuxnetu a Flamu se ukázalo, že za kyberšpionážními projekty stojí z velké části americká vláda, u Rocry napojení na jakékoliv vládní složky prozatím není potvrzeno a neexistuje žádný důkaz. Zcizené údaje patří do kategorie těch nejvíce citlivých a podle Kaspersky Lab mohou být prodány na černém trhu zájemcům s nejvyšší odkupní nabídkou. Škodlivý program sbíral soubory s desítkami typů koncovek, například txt, csv, eml, doc, xls, mdb, key.

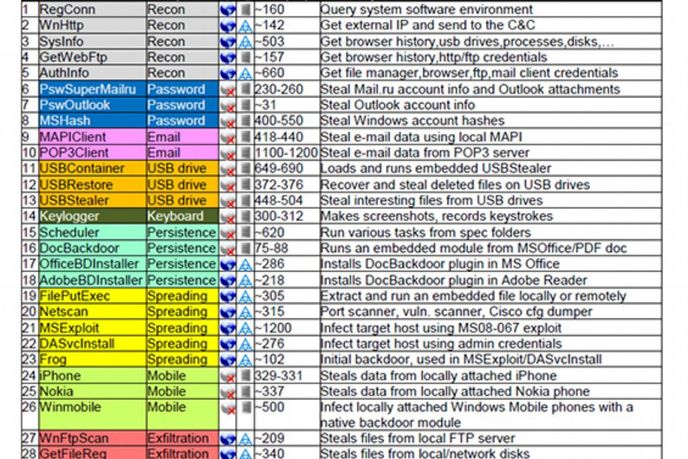

Red October se svojí koncepcí nejvíce podobá útokům Flame, z čehož lze vyvodit i jeho finanční nákladnost. Jedná se o unikátní modulární systém, přičemž každý modul slouží k jinému typu útoků. „Rocra má více než tisíc spustitelných souborů a 34 modulů, které mohou být používány ve skupinách,“ popisuje Kamluk. „Jsou do unikátní kódy, které jsme ještě nikde jinde neobjevili.“

Jedním z modulů je takzvaná část „vzkříšení“. Je to zásuvný modul do aplikací Adobe Reader a Microsoft Office, který sbírá citlivá data. Jakmile je detekován a odstraněn, je možné ho znovu aktivovat pomocí souboru zaslaného v e-mailu. K dispozici jsou rovněž moduly pro získávání smazaných dat z přenosných disků, získávání osobních dat z telefonů iPhone, Nokia a Windows Mobile, získávání dat na základě prohlížení webových stránek, využívány byly keyloggery a bylo možné získávat informace z FTP, e-mailů, databází (zejména Oraclu), sítí a podobně.

Útočníci často používali informace získané z ovládnutých sítí ke vstupu do dalších systémů. Zcizené údaje například byly poskládány do seznamu a použity v případech, když bylo potřeba hádat hesla a fráze k získání kontroly.

Virus je stále aktivní

Bezpečnostní díry v kancelářském balíku Microsoftu byly ostatně využívány k šíření celého útoku. Rocra se do počítačů dostávala pomocí phishingových e-mailových zpráv a škodlivé soubory se šířily přes zranitelnosti Excelu a celé sady Office. Jde o podobnou techniku, která byla využita například v útocích na energetickou oblast v Asii.

Red October, který funguje minimálně od roku 2007, je z části stále aktivní. „Útočníci stále pokračují v útocích, ale několik domén už se nám podařilo zablokovat,“ říká Vasilij Kamluk. Kaspersky škodlivý software detekoval, zablokoval a vložil na seznam. Označen byl jako Blackdoor.Win32.Sputnik.

K odhalení původního nebezpečného kódu došlo v roce 2011, což výzkumníky v Kaspersky Lab postupně navedlo k detekování dalších věcí a následně i k objevení celého systému Rocra. Firma pro zjištění nakažených obětí použila svojí cloudovou síť Kaspersky Security Network (KSN), která reportuje hrozby na základě heuristiky a blacklistu.

Druhou metodou pak bylo vytvoření takzvaného sinkhole serveru, který pracoval s posílanými dotazy jednotlivých útočících strojů. Sinkhole sbíral data od 2. února loňského roku do letošního 10. ledna. Během té doby bylo odhaleno 55 tisíc spojení z 250 nakažených IP adres z 39 zemí. Hlavními zdroji byly stroje ze Švýcarska, Kazachstánu a Řecka.

Útoky byly šířeny přes ovládací centrum nazvané Rocra Command & Control (C2). To se po analýze ukázalo být jako řetězec více serverů, který pracoval jako proxy a měl tak skrýt identitu centrálního „mateřského“ serveru.

Kaspersky Lab hodlá v pracích na komplexní analýze Red October pracovat i nadále, například s národními kyberbezpečnostními subjekty CERT. Firma doposud významně spolupracovala především s CERTEm ze Spojených států, Rumunska a Běloruska. Zástupci společnosti zároveň věří, že nápad Evropské komise, která chce vybudovat pro kybernetickou bezpečnost, je správný a potřebný. „Zkušenosti a databáze soukromých společností v ochraně státních kybernetických prostorů rozhodně měly být využívány,“ uzavírá Kamluk.